¿Qué es la tecnología?

La tecnología tiene una definición muy amplia y profunda, pero hoy en día tendemos a pensar en ella en términos muy restringidos. En este artículo doy algunos ejemplos de la amplitud y profundidad, y proporciono enlaces a ejemplos más actuales y específicos.

Comencemos con los orígenes de la tecnología como palabra.

Según Google Trends, el uso de la palabra ” Tecnología” realmente ha crecido en popularidad desde la década de 1950. Se origina del griego para arte u oficio, “teckne” y “logia” relacionado con el estudio . Juntas, estas palabras se convirtieron en teknologia, que significa el tratamiento sistemático .

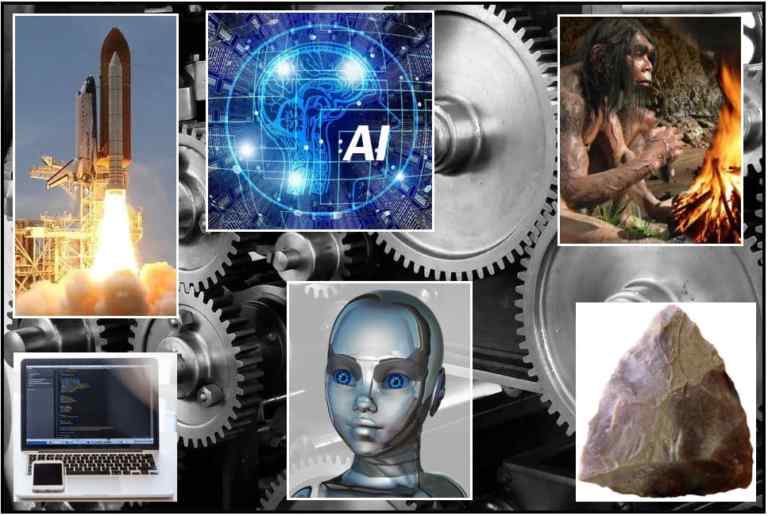

Se puede considerar que la tecnología es cualquier cosa creada, no natural, que mejora un proceso, resultado o comprensión.

La capacidad de la humanidad para crear herramientas básicas, como palos para obtener fruta de ramas fuera del alcance y rocas afiladas para cortar o cazar, y para controlar el fuego habrían sido algunos de los primeros desarrollos tecnológicos, los cuales han sido fundamentales en el desarrollo de la raza humana. De hecho, sin fuego no seríamos capaces de cocinar, y sin cocinar tendríamos cerebros más pequeños, y es posible que nunca hubiéramos podido desarrollar el lenguaje.

Hoy en día gran parte de la conversación sobre tecnología se centra en el punto de vista del consumidor: teléfonos móviles, Internet, computadoras, televisores grandes, equipos de alta fidelidad, automóviles, drones, cortadoras de césped robóticas, etc.

Sin embargo, en un mundo empresarial o de negocios, la tecnología muchas veces tiene una definición bastante limitada, a menudo específica del sector. Eso todavía gravita a menudo hacia lo que se conoce como “TI”, tecnología de la información: computadoras, redes, servidores, software y almacenamiento.

Sin embargo, en algunos dominios, la tecnología tiene competencias más amplias y son aquellos que disfrutamos mucho descubrir y explorar. Desde tecnologías de sabor en alimentos y bebidas, hasta tecnologías de procesos químicos para olores y aromas y tecnologías de ADN y genes y tecnologías que pueden ayudar a construir y cambiar el mundo físico a su alrededor, la nanotecnología .